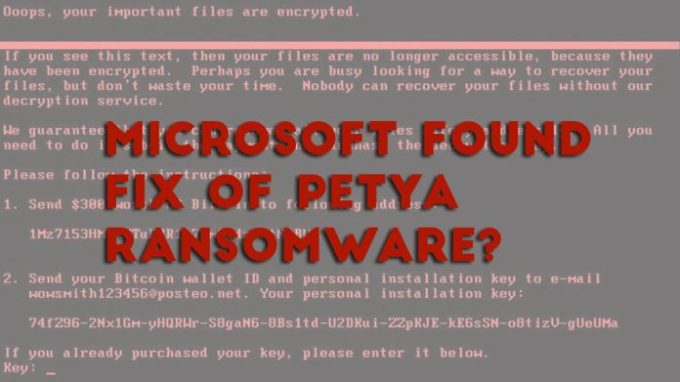

Wanacry ile tanıştığımız Ransomware tipi yazılımlarının yeni dalgası, büyük organizasyonları vurmayı hedefliyor. Ne var ki Microsoft, bu tür karanlık araçların sırrını çözmüş gibi.

Microsoft, Wanacrypt’in en önemli özelliklerinden birini çözdü Petya ya da bazı araştırmacıların adlandırdığı şekilde “NoPetya”, Ukrayna ve bazı Doğu Avrupa ülkelerini vurduktan sonra fazlasıyla ünlü olmuş fidyeci bir yazılım. Amaç büyük işletmelerin sunucularına sığmak, dosyalarını kullanışsız hale getirmek ve para karşılığında kullanım şifrelerini satmak… Kısacası musallat olduğu kişilerden fidye isteniyor.

Bir blog yazısında Microsoft, Petya ürün bilgisi yazılımının çalışmasını açıkladı. Güvenlik firmalarının aksine Microsoft, kötü amaçlı yazılımın yayılımı için bir “tedarik zinciri” saldırı yönteminin kullanıldığına dair kanıtlara sahip olduğunu öne sürdü. Bir başka deyişle düşman içimizde.

İçindekiler

Microsoft’tan çarpıcı açıklamalar

Microsoft sözcüsü, kötü amaçlı yazılım ile ilgili açıklamaları şu sözlerle aktardı:

“Microsoft şimdi, bu iğrenç saldırıların meşru MEDoc güncelleme sürecinden başladığına dair kanıtlara sahip. Daha önce de vurguladığımız gibi, yazılım tedarik zinciri saldırıları, tedarik zinciri tarafından düzenlenir ve gelişmiş savunma gerektirir. 27 Haziran Salı günü tam da bu saldırı düzenine uyan kötü amaçlı bir komut satırı yürüten MEDoc yazılım güncelleme sürecini keşfettik. Ransomware, kimlik bilgisi geçerli kimlik bilgilerine sahip olduktan sonra yerel ağın tcp / 139 ve tcp / 445 bağlantı noktalarında geçerli bağlantılar kurması için tarıyor. Etki Alanı Denetleyicileri veya sunucuları için özel bir davranış ayrılmış: Bu fidyeci yazılım, DCP’yi numaralandırmak için DhcpEnumSubnets () öğesini çağırmaya çalışır; tcp / 139 ve tcp / 445 hizmetleri için tarama yapmadan önce tüm DHCP alt ağlarındaki tüm ana bilgisayarları alt ağı yapar. Bir cevap alırsa, kötü amaçlı yazılım, çalınmış kimlik bilgileriyle normal dosya aktarım işlevlerini kullanarak uzak makinede ikili bir kopyalama yapar. ”

Okuyucularımız için bazı hatırlatmalar

Eternal Blue, kendisini yaymak için eski IPC protokolü SMBv1’i kullanan sızdırılmış bir NSA aracıdır. Bu araç, mevcut ve yüzeysel fidye yazılımı tarafından kullanılıyor. Zira Ransomware saldırıları, NSA’in açığıyla başladı. Bu nedenle, sisteminizdeki SMBv1’i mümkün olan en kısa sürede devre dışı bırakmanızı öneriyoruz.

Kendinizi korumak için ne yapmalısınız?

1. Tüm SMBv1 kodlarını devre dışı bırakın.

2. EternalBlue için geliştirilen tüm güncellemelerini

3.Amit Seper’in kilit özelliğini kullanın.

Üçüncü maddeye açıklık getirelim: Herhangi bir uzantı olmadan C: \ Windows dizininde prefc adında yeni bir dosya oluşturun. Bunun, bilgisayar korsanlarının zararlı yazılım kodunu değiştirene kadar çalışan geçici bir düzeltme olduğunu unutmayın.

Tetikte olun

Bu madde gayet açık. İnternetteki kaynaklardan verilen bilgilere hazır olun.